Control de acceso: la mayor seguridad de datos actual

El sistema de control de acceso ocupa un lugar importante en el sistema electrónico integrado de protección de la instalación, además de garantizar la protección de los trabajadores, las estructuras y la propiedad. Puede trabajar en interacción con otros medios de seguridad disponibles en el lugar, pero naturalmente, no se debe olvidar la organización del espacio de trabajo del guardia, que debe estar cercado con cristal para los visitantes, lo que excluirá su contacto directo con ellos, e incluir el uso de métodos de defensa.

¿Qué es el control de acceso?

¿Qué es el control de acceso físico?

¿Qué es el control de acceso a la información?

¿Por qué utilizar un sistema de control de acceso?

¿Cómo funciona el control de acceso?

¿Por qué es importante usar el control de acceso?

Tipos de control de acceso

Uso del control de acceso

Bienes raíces comerciales

Minoristas

Empresas

Vivienda para múltiples inquilinos

Educación

Gobierno

Aeropuertos

Bancos

Conclusión

Control de acceso: FAQ

¿Qué es el control de acceso?

¿Cómo se hace el control de acceso?

¿Qué es un control de acceso y para qué sirve?

¿Qué es un control de seguridad física de acceso?

¿Qué es el control de acceso?

El control de acceso es una función de sistema abierto que proporciona la tecnología de seguridad al permitir o denegar el acceso a ciertos tipos de datos basados en la identificación del sujeto y el conjunto de datos que se pretende consultar.

El control de acceso es uno de los elementos más importantes para la protección de datos o de la información que contiene, ya que la información protegida debe restringirse para que solo las personas que tienen derecho a su consulta puedan obtenerla. Los programas informáticos y, en muchos casos, las computadoras a través de una red local, internet o una red inalámbrica pueden obtener información clasificada que no está destinada a ellos, lo que puede causar pérdidas financieras e informativas.

¿Qué es el control de acceso físico?

El control físico del acceso hace referencia a un conjunto de medidas que impiden el acceso no autorizado a los recursos materiales. En el caso más común, esta autorización o prohibición del acceso de las personas a ciertos espacios o zonas se logra mediante el uso de medios técnicos especiales, como identificadores personales –tarjetas de acceso–, lectores especiales para las tarjetas de acceso –instalados en la entrada de las instalaciones–, controladores de acceso y dispositivos ejecutivos –cerraduras, barreras, torniquetes.

¿Qué es el control de acceso a la información?

El control lógico de acceso de seguridad alude a un conjunto de medidas para garantizar la protección contra el acceso no autorizado a computadoras personales, redes informáticas y la información almacenada en ellas.

Muchos usan el nombre de usuario y la contraseña para acceder a la computadora, portales web o recursos de la red, pero no hay que olvidar que en todo momento la información ha sido y seguirá siendo el recurso más valioso.

El nombre de usuario generalmente aplica un formato de presentación sencillo que utiliza el nombre y apellido de una persona. Los administradores de IT pueden establecer absolutamente cualquier nombre para los usuarios, pero como regla general, los hacen simples de recordar, lo que también los hace fáciles de adivinar.

La información sobre una persona en una tarjeta de visita o aquella obtenida en internet permite que un atacante adivine fácilmente el nombre de usuario, así que la única medida para proteger los datos confidenciales sigue siendo la contraseña, que es una forma peculiar de autenticación, aunque en este caso en lugar de abrir una puerta se usa para acceder a la computadora.

¿Por qué utilizar un sistema de control de acceso?

El equipo de control de acceso de seguridad se utiliza para controlar el tiempo de trabajo, que registra todas las entradas y salidas de los empleados en el sistema para después utilizarse en la hoja de tiempo. Si el lugar de trabajo del empleado está alejado de la pasarela, es aconsejable emplear terminales de tiempo de trabajo.

Además se debe mencionar la facilidad de uso de este sistema, puesto que el servidor del sistema se instala en un equipo conectado a una red Ethernet, es decir, que no es necesario instalar el software en los lugares de trabajo de los usuarios, sino que estos trabajan con el sistema en sus navegadores web.

Asimismo, el servidor del sistema se puede instalar en equipos con diferentes sistemas operativos, como Windows o Linux. El sistema PERCo-Web funciona con el sistema de administración de bases de datos MySQL y también tiene la capacidad de conectarse a una base de datos ya existente.

¿Cómo funciona el control de acceso?

El control de acceso es un componente esencial del sistema de seguridad de datos, ya que determina quién puede acceder y utilizar los datos y los recursos corporativos. Al usar la autenticación y la autorización, las políticas de control de acceso se aseguran de que los usuarios sean exactamente quienes dicen ser y tengan un acceso adecuado a los datos de la empresa. También se puede aplicar el control de acceso para restringir el acceso físico a campus, edificios, instalaciones y centros de datos.

¿Por qué es importante usar el control de acceso?

El control de acceso permite identificar a los usuarios verificando varias credenciales, que pueden incluir nombres de usuario y contraseñas, un PIN, un escaneo biométrico y tokens de seguridad.

Muchos sistemas de control de acceso también incluyen autenticación multifactor, un método en el que la identidad de un usuario se verifica mediante múltiples procedimientos de autenticación. Después de identificar a un usuario, el control de acceso basado en sus credenciales y dirección IP le otorga el nivel de acceso apropiado con su correspondiente alcance permitido.

El control de acceso protege la información confidencial –incluidos los datos de los clientes, la información de identificación personal y la propiedad intelectual–, de caer en las manos equivocadas. Sin una política de control de acceso sólida, las organizaciones corren el riesgo de sufrir fugas de datos tanto de fuentes internas como externas.

Esto es especialmente necesario para las organizaciones con entornos híbridos de nubes múltiples en los que los recursos, las aplicaciones y los datos se encuentran tanto en el lado del consumidor como en la nube. En esta línea, el control de acceso puede proporcionar un acceso más seguro en estos entornos con una tecnología de inicio de sesión único.

Tipos de control de acceso

Hay varios tipos de control de acceso, cada uno de los cuales cuenta con puntos positivos y negativos. No obstante, todos son únicos en su implementación en zonas de uso, como se detalla a continuación:

| Tipo | Definición |

|---|---|

| Control de acceso delimitado (DAC) | Este método permite al propietario o administrador de un sistema, datos o recursos establecer políticas seguras que determinan a quién se le permite el acceso. |

| Control de acceso de mandato (MAC) | En este modelo no delimitado, el acceso de los funcionarios se otorga mediante la concesión de permisos para acceder a la información. La autoridad central regula los derechos de acceso en función de los diferentes niveles de seguridad. Este modelo se aplica comúnmente en entornos gubernamentales y militares. |

| Control de acceso basado en roles (RBAC) | RBAC proporciona acceso según las funciones comerciales que se realizan en lugar de la identidad del usuario individual. El objetivo es proporcionar a los usuarios acceso solo a los datos que se consideran necesarios para el rol que desempeñan en la organización. Este método ampliamente aplicado se basa en una compleja combinación de asignación de roles, autorización y permisos. |

| Control de acceso basado en atributos (ABAC) | En este modelo dinámico, el acceso depende de un conjunto de atributos y condiciones del entorno para los usuarios y los recursos, como la hora del día y la ubicación. |

lación es de gran importancia para sus ventajas competitivas.

Uso del control de acceso

El control de acceso se usa en variadas localizaciones, que van desde internet hasta los centros comerciales. A continuación se explican los diferentes tipos:

Bienes raíces comerciales

Los sistemas de control de acceso son la forma más popular de organizar el control de acceso en propiedades comerciales, ya que garantizan la seguridad del centro de negocios, aceleran el proceso de emisión de pases de invitados y aumentan la eficiencia del trabajo, haciendo un registro del tiempo trabajado por los empleados.

Minoristas

Las tiendas minoristas están creciendo día a día, especialmente las grandes cadenas minoristas que se están desarrollando rápidamente. Los clientes son muy conscientes de que es imposible organizar un trabajo eficiente sin equipar una empresa comercial con sistemas antirrobo y de videovigilancia, control de acceso y alertas, alarma antirrobo y control de transacciones en efectivo.

Empresas

En las empresas, el sistema moderno de control del acceso se aplica para el paso de los trabajadores y las máquinas en el espacio de la compañía, además de controlar el terreno y los edificios y registrar los horarios de llegada y partida. También este sistema de control se puede integrar con el de videovigilancia.

Vivienda para múltiples inquilinos

Los propietarios de viviendas en grandes complejos residenciales de lujo tienen derecho a contar no solo con apartamentos modernos y cómodos, sino también con la seguridad en sus propiedades. Tampoco debemos olvidar un componente tan importante como la protección del espacio personal en el territorio y el mantenimiento de toda la infraestructura en las condiciones de trabajo. Además, cada vez más desarrolladores se unen a la opinión de que el concepto de seguridad establecido cuando se diseña la insta.

Educación

El sistema de control de acceso puede ser tanto autónomo como uno de los componentes del sistema de seguridad integrado del edificio. Permite aumentar significativamente la eficiencia del control para evitar el acceso no autorizado de personas ajenas a la empresa.

Gobierno

En las instituciones gubernamentales se presenta una amplia cantidad de sistemas de control de acceso, tanto para que los trabajadores notifiquen su tiempo laboral, como para garantizar la seguridad de acceso de personas que tienen cita en alguna de sus oficinas.

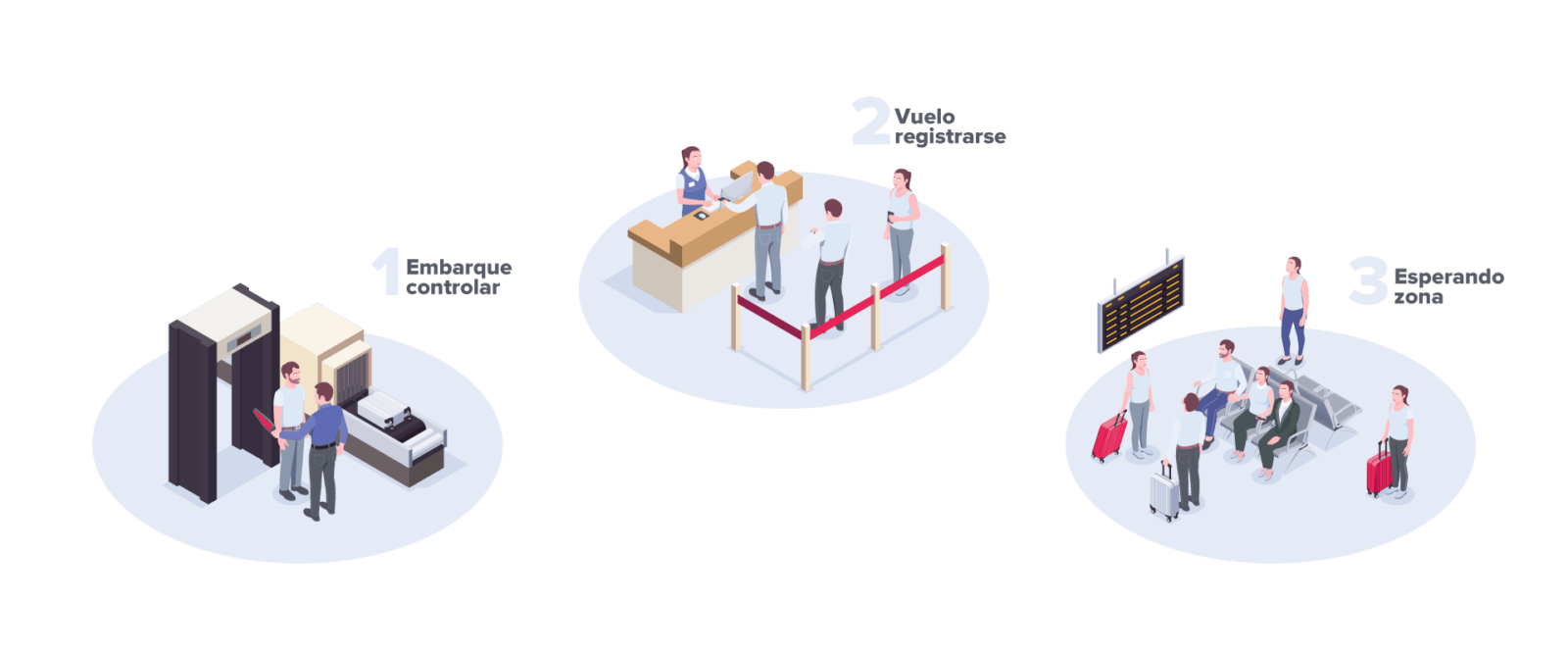

Aeropuertos

Sin lugar a dudas, los aeropuertos se han convertido en zonas de alto riesgo que a su vez están cuidadosamente reguladas por la legislación nacional e internacional. Recientemente, el número de amenazas para los viajes aéreos ha aumentado significativamente, lo que significa que la posibilidad de violaciones en sí es cada vez más probable.

La necesidad de una solución flexible recae sobre los hombros de quienes evalúan y analizan la seguridad interna del aeropuerto. Al hacerlo, los responsables de seguridad deben tener en cuenta tanto las necesidades de los pasajeros como las de los visitantes y el personal del aeropuerto.

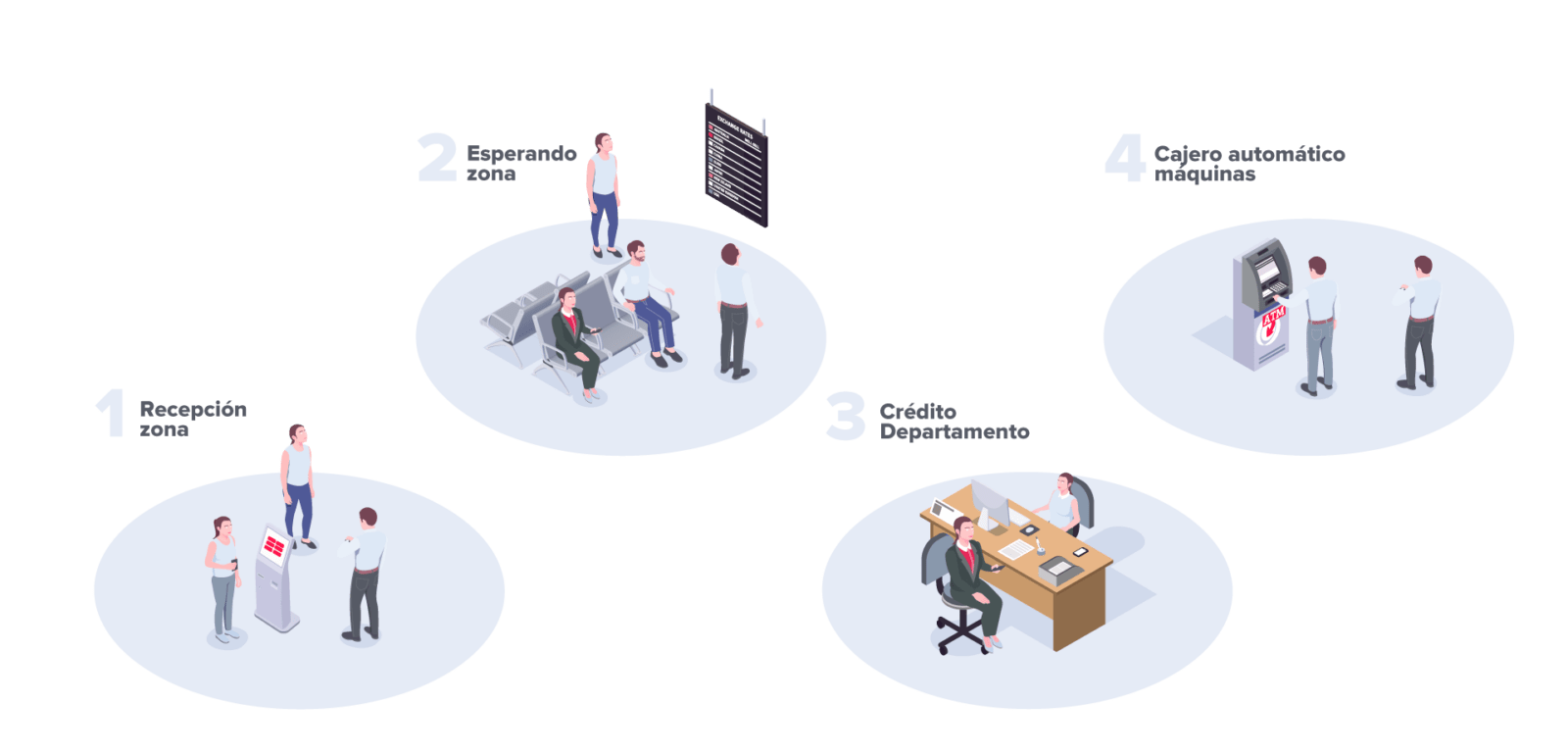

Bancos

La experiencia en la integración de sistemas demuestra que una parte importante de la introducción del control de acceso es su instalación en los bancos, ya que después de todo, es el eslabón clave de un único sistema de seguridad integrado que permite controlar automáticamente la entrada y salida del personal y de los clientes en ciertas áreas del banco, rastrear la ubicación de los empleados o garantizar la confidencialidad de la información sobre el estado de las cuentas, entre otros.

Conclusión

La necesidad de una seguridad de primera calidad nunca ha pasado a un segundo plano. Cada vez hay más amenazas a la seguridad física en el mundo, por lo que las oficinas y las escuelas deben tomar en serio la seguridad de sus empleados. Al mismo tiempo, estos aumentan sus propias expectativas sobre los empleadores para eliminar las fricciones en el lugar de trabajo, por ejemplo, teniendo en cuenta unos horarios de trabajo flexibles.

Estos requisitos significan que las empresas deben centrarse en encontrar soluciones de seguridad que satisfagan tanto las necesidades de los administradores como las de sus empleados. Con los avances en la tecnología de control de acceso, especialmente las soluciones basadas en la nube, nunca había sido tan fácil abordar estos problemas.

Control de acceso: FAQ

Respuestas a preguntas frecuentes que surgen sobre el control de acceso.

¿Qué es el control de acceso?

El sistema de control de acceso ha dejado de ser un elemento extraño desde hace mucho tiempo, puesto que se ha establecido firmemente como la solución más compleja y dinámica, se ha convertido en el objeto de los celos profesionales de los servicios de seguridad e IT, y ahora está experimentando un período de maduración sobre su aplicación óptima.

¿Cómo se hace el control de acceso?

Los lectores se instalan en el dispositivo de bloqueo de salida, el cual solo abre la entrada cuando se coloca el identificador en el lector. Este puede ser un medio de información especial –clave electrónica, tarjeta o llavero–, o parámetros biológicos de una persona –huella digital o rasgos faciales–. Nosotros compramos todos estos escasos elementos procedentes de compañías verificadas, es decir, son productores que proporcionan un funcionamiento duradero y cualitativo del sistema.

¿Qué es un control de acceso y para qué sirve?

El sistema de control y el control del acceso se componen del conjunto de medios técnicos de software y hardware de control, además de aquellos procedimientos de la dirección que tienen como propósito la limitación y el registro de la entrada y salida de los objetos –las personas o el transporte– en el territorio dado a través de los «puntos de paso», que son las puertas, la entrada y el punto de control.

¿Qué es un control de seguridad física de acceso?

El control de acceso es un sistema que permite manejar el acceso a objetos a través de un hardware o un sistema programable por computadora. Un sistema de control de acceso en el campo de la seguridad física se considera generalmente como la segunda línea en la protección de una instalación.

Lectura recomendada:

- El sistema de autenticación biométrica: la diferencia con la identificación y la verificación en 2021

- ¿Qué es el escáner de Iris y de retina y cómo funcionan?